MITTR, 21/08/2023

Por Zeyi Yang

Aplicativos de teclado de terceiros tornam a digitação em chinês mais eficiente, mas também podem ser um pesadelo para a privacidade.

Para milhões de chineses, o primeiro software que eles baixam em um novo laptop ou smartphone é sempre o mesmo: um aplicativo de teclado. No entanto, poucos deles estão cientes de que isso pode tornar tudo o que eles digitam vulnerável a olhares curiosos.

Como dezenas de caracteres chineses podem compartilhar a mesma ortografia fonética latinizada, o teclado QWERTY comum sozinho é incrivelmente ineficiente. Um aplicativo de teclado inteligente e localizado pode economizar muito tempo e frustração ao prever os caracteres e palavras que um usuário deseja digitar. Hoje, mais de 800 milhões de chineses usam aplicativos de teclado de terceiros em seus PCs, laptops e telefones celulares.

Mas um relatório recente do Citizen Lab, um grupo de pesquisa afiliado à Universidade de Toronto focado em tecnologia e segurança, revelou que o Sogou, um dos aplicativos de teclado chineses mais populares, tinha uma enorme brecha de segurança.

“Este é um aplicativo que lida com informações muito confidenciais – especificamente, tudo o que você digita”, diz Jeffrey Knockel, pesquisador associado sênior do Citizen Lab e coautor do relatório. “Então, queríamos examinar isso com mais detalhes e ver se esse aplicativo está criptografando adequadamente esses dados muito confidenciais que está enviando pela rede - ou, como descobrimos, está fazendo isso de maneira inadequada de uma forma que os bisbilhoteiros possam decifrar?”

Na verdade, o que ele e seus colegas descobriram foi que o sistema de criptografia de Sogou poderia ser explorado para interceptar e descriptografar exatamente o que as pessoas digitavam, enquanto digitavam.

A Sogou, que foi adquirida pela gigante da tecnologia Tencent em 2021, corrigiu rapidamente essa brecha depois que os pesquisadores do Citizen Lab a divulgaram à empresa.

“A privacidade do usuário é fundamental para o nosso negócio”, disse um porta-voz da Sogou ao MIT Technology Review. “Resolvemos os problemas identificados pelo Citizen Lab e continuaremos trabalhando para que os dados do usuário permaneçam seguros e protegidos. Divulgamos de forma transparente nossas atividades de processamento de dados em nossa política de privacidade e não compartilhamos dados do usuário de outra forma.”

Mas não há garantia de que essa seja a única vulnerabilidade no aplicativo, e os pesquisadores não examinaram outros aplicativos de teclado populares no mercado chinês, o que significa que o software onipresente continuará a ser um risco de segurança para centenas de milhões de pessoas. E, de forma alarmante, o potencial para tal torna as comunicações criptografadas por usuários chineses – em aplicativos como o Signal, por exemplo – vulneráveis a sistemas de vigilância do estado.

Uma parte indispensável dos dispositivos chineses

Oficialmente chamados de editores de método de entrada (IMEs), os aplicativos de teclado são necessários para digitar em idiomas que possuem mais caracteres do que um teclado de alfabeto latino comum permite, como aqueles com caracteres japoneses, coreanos ou índicos.

Para usuários chineses, ter um IME é quase uma necessidade.

“Há muito mais ambigüidade para resolver ao digitar caracteres chineses usando um alfabeto latino”, diz Mona Wang, membro do Fundo de Tecnologia Aberta do Citizen Lab e outra coautora do relatório. Como a mesma ortografia fonética pode corresponder a dezenas ou até centenas de caracteres chineses, e esses caracteres também podem ser combinados de maneiras diferentes para se tornarem palavras diferentes, um aplicativo de teclado que foi ajustado para o idioma chinês pode ter um desempenho muito melhor do que o teclado padrão.

Começando na era do PC, os desenvolvedores de software chineses propuseram todos os tipos de produtos IME para agilizar a digitação, alguns até dispensando a ortografia fonética e permitindo aos usuários desenhar ou escolher os componentes de um caractere chinês. Como resultado, o download de software de teclado de terceiros tornou-se uma prática padrão para todos na China.

Lançado em 2006, o Sogou Input Method rapidamente se tornou o aplicativo de teclado mais popular do país. Ele era mais capaz do que qualquer concorrente em prever qual caractere ou palavra o usuário realmente queria digitar, e fazia isso extraindo texto da internet e mantendo uma extensa biblioteca de palavras chinesas. A biblioteca baseada em nuvem foi atualizada com frequência para incluir palavras recém-cunhadas, expressões de tendências ou nomes de pessoas nas notícias. Em 2007, quando o Google lançou seu teclado chinês, ele até copiou a biblioteca de palavras de Sogou (e depois teve que se desculpar).

Em 2014, quando o iPhone finalmente habilitou IMEs de terceiros pela primeira vez, os usuários chineses correram para baixar o aplicativo de teclado de Sogou, deixando 3.000 comentários em apenas um dia. A certa altura, mais de 90% dos usuários chineses de PC estavam usando o Sogou.

Ao longo dos anos, seu domínio de mercado diminuiu; no ano passado, o Baidu Input Method era o aplicativo de teclado mais usado na China, com 607 milhões de usuários e 46,4% de participação no mercado. Mas Sogou ainda tinha 561 milhões de usuários, de acordo com a iiMedia, uma empresa de análise.

Expondo a brecha

Um aplicativo de teclado pode acessar uma ampla variedade de informações do usuário. Por exemplo, depois que o Sogou for baixado e adicionado às opções de teclado do iPhone, o aplicativo solicitará “acesso total”. Se for concedido, qualquer coisa que o usuário digitar pode ser enviada para o servidor baseado em nuvem de Sogou.

A conexão à nuvem é o que torna a maioria dos IMEs bem-sucedidos, permitindo-lhes melhorar a previsão de texto e ativar outros recursos diversos, como a capacidade de pesquisar GIFs e memes. Mas isso também aumenta o risco, pois o conteúdo pode, pelo menos em teoria, ser interceptado durante a transmissão.

Torna-se responsabilidade dos aplicativos criptografar adequadamente os dados e impedir que isso aconteça. A política de privacidade da Sogou afirma que “adotou medidas tecnológicas de segurança padrão da indústria… para maximizar a prevenção de vazamento, destruição, uso indevido, acesso não autorizado, divulgação não autorizada ou alteração” das informações pessoais dos usuários.

“As pessoas geralmente suspeitam [sobre a segurança dos aplicativos de teclado] porque estão anunciando [seu] serviço de nuvem”, diz Wang. “Quase certamente eles estão enviando uma certa quantidade de teclas digitadas pela internet.”

No entanto, os usuários continuaram a conceder acesso total aos aplicativos.

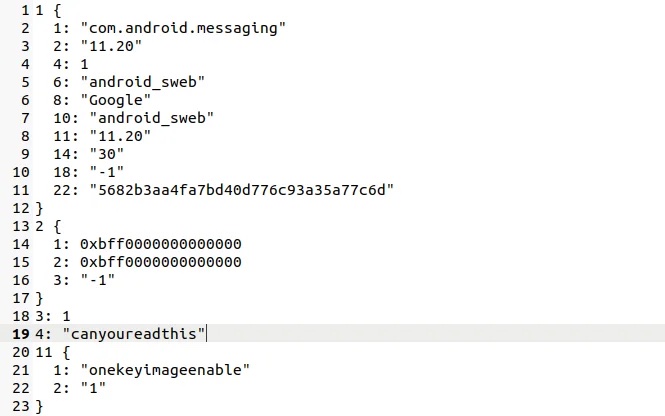

Quando os pesquisadores do Citizen Lab começaram a analisar o método de entrada Sogou nas plataformas Windows, Android e iOS, descobriram que ele usava o EncryptWall, um sistema de criptografia desenvolvido por ele mesmo, em vez do Transport Layer Security (TLS), o protocolo criptográfico internacional padrão que está em uso desde 1999. (Sogou também é usado em outras plataformas como MacOS e Linux, mas os pesquisadores não as investigaram).

Uma diferença crítica entre os dois sistemas de criptografia, descobriu o Citizen Lab, é que o EncryptWall de Sogou ainda é vulnerável a uma exploração que foi revelada em 2002 e pode transformar dados criptografados de volta em texto simples. O TLS foi atualizado para proteger contra isso em 2003. Mas quando eles usaram esse método de exploração em Sogou, os pesquisadores conseguiram descriptografar as teclas exatas que digitaram.

A existência dessa brecha significava que os usuários eram vulneráveis a todos os tipos de hacks. O conteúdo digitado pode ser interceptado quando passa por software VPN, roteadores Wi-Fi domésticos e provedores de telecomunicações.

Nem todas as palavras são transmitidas para a nuvem, descobriram os pesquisadores. “Se você digitar nihao ['olá' em chinês] ou algo parecido, [o aplicativo] pode responder sem precisar usar o banco de dados da nuvem”, diz Knockel. “Mas se o que você está digitando é mais complicado e, francamente, mais interessante, é preciso chegar ao banco de dados na nuvem.”

Junto com o conteúdo digitado, Knockel e seus colegas do Citizen Lab também obtiveram outras informações, como identificadores técnicos do dispositivo do usuário, o aplicativo em que ocorreu a digitação e até mesmo uma lista de aplicativos instalados no dispositivo.

Muitos atores mal-intencionados (governo) estariam interessados em explorar uma brecha como essa e espionar as teclas digitadas, observam os pesquisadores - de cibercriminosos atrás de informações privadas (como endereços e números de contas bancárias) a hackers do governo.

(Em uma resposta por escrito ao Citizen Lab, Sogou disse que a transmissão de texto digitado é necessária para acessar vocabulários mais precisos e extensos na nuvem e habilitar um mecanismo de busca integrado, e os usos são declarados no acordo de privacidade).

Essa brecha em particular foi fechada quando a Tencent atualizou o software Sogou em todas as plataformas no final de julho. Os pesquisadores do Citizen Lab descobriram que a versão mais recente corrigiu efetivamente o problema ao adotar o protocolo de criptografia TLS.

Como as mensagens seguras se tornam inseguras

Em todo o mundo, pessoas que correm alto risco de serem vigiadas por autoridades estatais recorreram a aplicações que oferecem encriptação de ponta a ponta. Mas se os aplicativos de teclado são vulneráveis, então os aplicativos de comunicação criptografados como Signal ou WhatsApp agora também são inseguros. Além do mais, uma vez que um aplicativo de teclado é comprometido, mesmo um aplicativo offline, como o aplicativo de notebook integrado, também pode ser um risco à segurança.

(O Signal e o WhatsApp não responderam aos pedidos de comentários do MIT Technology Review. Um porta-voz do Baidu disse: “O método de entrada do Baidu adere consistentemente aos padrões de prática de segurança estabelecidos. A partir de agora, não há vulnerabilidades relacionadas a [a exploração de criptografia Sogou estava vulnerável para] nos produtos do Baidu Input Method.”)

Já em 2019, Naomi Wu, uma blogueira de tecnologia baseada em Shenzhen conhecida como SexyCyborg online, soou o alarme sobre o risco de usar aplicativos de teclado chineses junto com o Signal.

“A 'correção' do Signal é o 'Modo de navegação anônima', também conhecido como o aplicativo diga 'Por favor, não leia tudo o que digito' no teclado virtual e conte com os fabricantes de aplicativos do Google / aleatórios para ouvir a bandeira e não ficar abaixo ordem judicial para fazer o contrário”, escreveu ela em um tópico do Twitter em 2019. Como os aplicativos de teclado não têm obrigação de atender à solicitação do Signal, “basicamente todo o hardware aqui fica autocomprometido 5 minutos fora da caixa”, acrescentou ela.

Wu suspeita que o uso do Signal foi a razão pela qual alguns ativistas estudantis chineses conversando com a mídia estrangeira foram detidos pela polícia em 2018.

Em janeiro de 2021, o próprio Signal tentou esclarecer que seu recurso Incognito Keyboard (que só funciona para usuários em sistemas Android, que são mais vulneráveis que o iOS) não era uma solução de privacidade infalível: “Teclados e IME's podem ignorar o sinalizador Incognito Keyboard do Android. Este sinalizador do sistema Android é um melhor esforço, não uma garantia. É importante usar um teclado ou IME confiável. O Signal não consegue detectar ou prevenir malware em seu dispositivo”, acrescentou a empresa em seu artigo sobre segurança de teclado.

As recentes descobertas do Citizen Lab dão mais suporte à teoria de Wu.

O risco de segurança é particularmente grave para os usuários na China, uma vez que eles são mais propensos a usar aplicativos de teclado e estão sob estrita vigilância do governo. (A própria Wu desapareceu da mídia social desde o final de junho, após uma visita da polícia que teria sido relacionada às suas discussões online sobre o Signal e os aplicativos de teclado).

Ainda assim, outros governos parecem também ter prestado atenção às vulnerabilidades na transmissão de dados encriptados. Um documento de 2012 vazado por Edward Snowden, por exemplo, mostra que a aliança de inteligência Five Eyes – composta por Canadá, EUA, Grã-Bretanha, Austrália e Nova Zelândia – vinha explorando discretamente uma brecha semelhante no UC Browser, um popular programa chinês, para interceptar certas transmissões.

Além de serem alvo de atores estatais, existem outras maneiras pelas quais as informações digitadas por meio de aplicativos de teclado podem ser vendidas, vazadas ou hackeadas. Em 2021, foi relatado que os anunciantes podiam acessar informações pessoais por meio do Sogou, bem como do teclado do Baidu e aplicativos semelhantes, e usá-los para enviar anúncios personalizados. E em 2013, foi encontrada uma brecha que tornava os arquivos multimídia que os usuários carregavam e compartilhavam através do Sogou pesquisáveis no Bing.

Esses problemas de segurança não são exclusivos dos aplicativos chineses. Em 2016, usuários do SwiftKey, um IME adquirido pela Microsoft naquele ano, descobriram que o aplicativo preenchia automaticamente endereços de e-mail e informações pessoais de outras pessoas, como resultado de um bug em seu sistema de sincronização em nuvem. No ano seguinte, um aplicativo de teclado virtual vazou acidentalmente dados pessoais de 31 milhões de usuários.

Embora a lacuna específica identificada pelo Citizen Lab tenha sido corrigida rapidamente, dadas todas essas violações, parece inevitável que outra falha de segurança em um aplicativo de teclado seja revelada em breve.

Como observa Knockel, o uso do Sogou e de aplicativos semelhantes sempre apresenta riscos de segurança, especialmente na China, uma vez que todos os aplicativos chineses são legalmente obrigados a entregar dados se solicitados pelo governo.

“Se isso é algo que preocupa você”, diz ele, “você também pode reconsiderar o uso de Sogou, ponto final”.

Artigos recomendados: SCS e Cibernético

Fonte:https://www.technologyreview.com/2023/08/21/1078207/sogou-keyboard-app-security-loophole/

Nenhum comentário:

Postar um comentário